Groźny phishing na polskie banki!

Choć profil kampanii phishingowych powoli się zmienia, nabierając kierunku świątecznego, dzisiaj wpadło do nas kilka nowych „faktur do opłacenia”. Jak można się domyślać, z fakturami nie ma to wiele wspólnego, a klikając w załącznik możemy wydać znacznie więcej pieniędzy, niż byśmy planowali. Co gorsza, analiza wskazuje, iż jest to kampania wyjątkowo groźna, bowiem wycelowana w klientów wielu polskich banków.

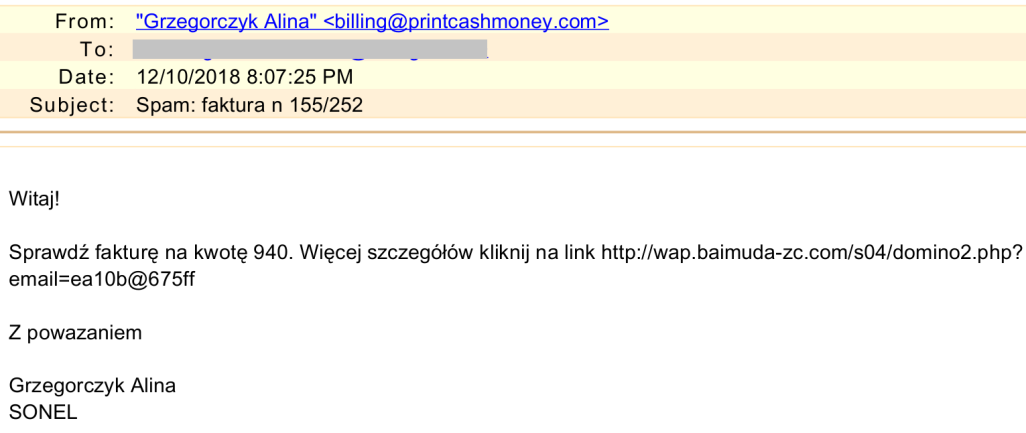

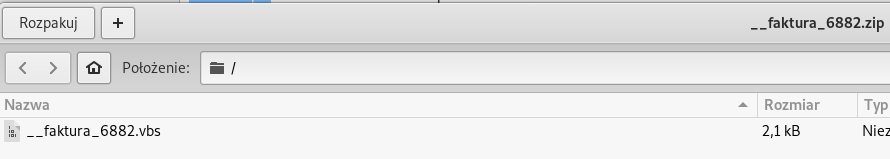

Adresy, z których trafiły do nas dzisiejsze próbki pochodziły z domeny @printcashmoney.com, opatrzonej polskojęzycznymi personaliami. Różniły się domenami i numerami faktur. Co się dzieje, jeśli nieopatrznie klikniemy w link i otworzymy załącznik w formacie ZIP? Wewnątrz spakowanego pliku zobaczymy kolejny, z rozszerzeniem VBS

Gdy (co niestety regularnie ma miejsce) weń klikniemy – zainstalujemy na komputerze kolejną wersję znanego już trojana bankowego Danabot. Przede wszystkim zapisuje on wciśnięte przyciski, modyfikuje certyfikaty systemy i w sposób niewidoczny dla użytkownika podmienia serwer proxy. Przeanalizowana próbka zawiera webinjecty do szeregu polskich banków i serwisów, związanych z handlem kryptowalutami:

- hxxps://www.centrum24.pl/centrum24-web

- hxxps://moj.raiffeisenpolbank.co* GP

- hxxps://login.ingbank.pl/mojeing/

- hxxps://www.neobank24.pl/ebank/st

- hxxps://pocztowy24biznes.pl

- hxxps://bittrex.com

- hxxps://bitbay.ne

- hxxps://poloniex.com

- hxxps://ebusinessbank.db-pbc.pl/

- hxxps://www.e25.pl/

- hxxps://e-skok.pl/eskok/login

- hxxps://secure.getinbank.pl

- hxxps://secure.ideabank.pl

- hxxps://e-bank.*agricole.pl

- hxxps://bosbank24.pl/corpo_web/auth/login

- hxxps://ibiznes24.pl

- hxxps://plusbank24.pl/web-client/logi

- hxxps://login.nestbank.pl/

To, iż powyżej nie widzimy wszystkich banków, absolutnie nie oznacza, że klienci pozostałych są bezpieczni! Złośliwe oprogramowanie może w dowolnej chwili „dociągnąć” dodatkowe elementy. Tzn. w przypadku sieci Orange Polska transmisja do elementów botnetu jest zablokowana. Jeśli chcesz zabezpieczyć również swoją sieć, zablokuj następujące IOC:

Linki z maili: hxxp://sandbox.highschool-game.com/ww9/lecture.html?email=52a12@71719, hxxp://wap.baimuda-zc.com/s04/domino2.php?email=ea10b@675ff

Ścieżka do „faktury”: hxxps://goenvirogreen.net

Command&Control botnetu: hxxps://chemiomdsnipo.info