Malware as a service – długi łańcuch dystrybucyjny botnetów

Wakacje trwają, nawet standardowych kampanii phishingowych obserwujemy coraz mniej (choć regularnie dodajemy do CyberTarczy kolejne strony udające kurierów), może więc warto przeczytać kolejny materiał z Raportu CERT Orange Polska 2018? Dziś na temat tego, jak po sieci rozprzestrzeniają się botnety, oczywiście na bazie naszych obserwacji z sieci Orange Polska. Zapraszamy do lektury, a najlepiej rzecz jasna do przeczytania całego Raportu!

Wystarczy jeden trujący grzyb w daniu, żeby zepsuć smak całej potrawy. To truizm, a skuteczne działania zespołów Red Team-owych zdają się go tylko potwierdzać. Czy jednak przeprowadzający swoje ataki cyberprzestępcy też działają w pojedynkę?

Odpowiedź brzmi: Nie.

Jakkolwiek epicko i Janosikowo wygląda opowieść o pojedynczym człowieku stawiającym czoła dużym korporacjom, anatomia przygotowania i przeprowadzenia skutecznego ataku wymaga wielu bardzo różniących się od siebie zestawów umiejętności.

Zwłaszcza jeśli celem jest maksymalizacja proporcji zysku do wydatkowanego nakładu pieniędzy i pracy. Brzmi jak jedna z zasad skutecznego prowadzenia przedsiębiorstwa? Pewnie, że tak. Cyberprzestępcy już od dawna stosują analogicznie praktyki do swoich największych, najbardziej dochodowych celów – firm i korporacji.

Osobno, a jednak zależnie od siebie są na rynku badacze, szukający nowych podatności i metod ataku, programiści i koderzy przekuwający kod w złośliwe oprogramowanie, administratorzy botnetów czy serwerów zarządzania, a także cała grupa innych osób, podobnie jak w przedsiębiorstwie, przynależna do własnych analogicznych „działów” i zadań projektowych.

Przyjmijmy, że Pan X nosił się z zamiarem odejścia z pracy w sektorze IT w dużej korporacji. Jak większość zmieniających zatrudnienie, nie był zadowolony ze swojej obecnej sytuacji. Nie odpowiadał mu bądź szef, bądź wysokość wynagrodzenia czy ogólna atmosfera pracy, a także monotonność wykonywanych zadań. Przez Linkedina skontaktował się z nim head hunter, umówił na rozmowę telefoniczną. Podczas niej rekruter, sprawnie wykorzystując resentymenty Pana X, dowiedział się o imieniu i nazwisku szefa, a także sposobie w jaki ten zwracał się do ludzi. Poznał też strukturę służbowych e-maili pracowników korporacji, gdy Pan X przekazał mu firmowy adres jako awaryjny do wymienianej korespondencji. Spotkanie skończyło się, Pan X pojechał do domu w lepszym humorze, wyrzuciwszy z siebie swoje żale, a rekruter pożegnał się ciepło i obiecał pozostać w kontakcie. Miał wystarczająco dużo zebranych danych by zacząć przygotowywać swój atak, a do głowy przychodziło mu już kilka skutecznych metod infiltracji. Mógłby poprosić kolegów programistów o przygotowanie dyskretnego RAT-a, którego umieści w kolejnej wiadomości do Pana X. Żeby nie spalić za sobą mostów, znajomi od przygotowywania phishingów wyślą ją na jego adres służbowy ze spoofowanego maila, podszywając się pod niestroniącego od ciętego języka szefa. Kiedy już złośliwe oprogramowanie skutecznie zainstaluje się na stacji, rekruter będzie musiał skontaktować się ze swoją grupą. Czeka ich jeszcze sporo pracy, w tym powolna identyfikacja podatności, najbardziej wrażliwych systemów, otwartych portów komunikacji sieciowej czy opracowanie metod na skuteczną eksfiltracje zgromadzonych danych do zakontraktowanego już kontrahenta.

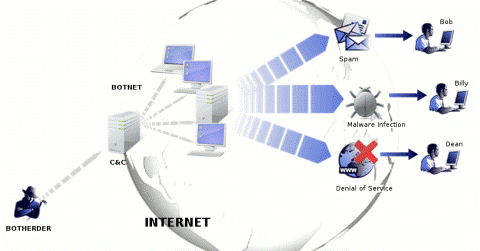

Podobnych scenariuszy jak ten, opisany powyżej jest wiele. Biznes zacząć się może od utworzenia botnetu, który odsprzedany lub wydzierżawiony jest wykorzystywany przez zupełnie inną grupę do przeprowadzenia ataków. Może to być DDoS, click fraud, wyłudzenia i phishing, albo malware wykradający informacje i uwierzytelniające dane do serwerów bankowych. Na tym się zresztą nie kończy. Dane osobowe można sprzedać, informacje o kartach kredytowych lub bankowych kontach użyć, a przejętą w efekcie ataku infrastrukturę wykorzystać choćby do kopania kryptowaluty lub żądań okupu, wgrywając na niej oprogramowanie ransomware. Malware as a service jest powszechnym i coraz częściej, preferowanym, modelem prowadzenia usług przez cyberprzestępców.

W sieci Orange obserwujemy stały wzrost wykorzystywania modułowego złośliwego oprogramowania do infekcji stacji końcowych. Emotet, Nymaim, Trickbot czy Hancitor przejęły rolę przeznaczonego do inicjalnej infekcji stacji roboczych malware-u, pobierając stałe bądź jednorazowe opłaty za dystrybucję wyniku pracy innych twórców. Korzystają na tym wszyscy. Właściciele botnetów, nie muszą martwić się o swój przychód i sposoby na wygenerowanie zysków z przejętych urządzeń, a właściciele oprogramowania czy jego twórcy nie zaprzątają sobie głowy opracowywaniem metod infekcji. Twórcy GandCraba, sprzedając swoje oprogramowanie na czarnym rynku oferują nawet model licencyjny, zapewniający stały dostęp do aktualizacji i kanały wsparcia dla swoich klientów. Taki sposób działania czyni też opracowane w innych nieco czasach, standardy nomenklatury i definiowania zagrożeń, przestarzałymi. W końcu trudno zdecydować, jak sklasyfikować binarkę dostarczającą po kolei na stacje bankera, infostealera i ransomware, zwłaszcza gdy kolejne jej funkcje są już charakterystyczne dla Backdoor-ów. W końcu klasyfikowanie każdej próbki jako dropper czy downloader niezupełnie wyjaśnia na jakie ryzyka wystawiona jest zainfekowana stacja.

Łańcuch osób czerpiących korzyści z jednej tylko infekcji jest imponujący, a powyższe przykłady to tylko wierzchołek góry lodowej. Skuteczne ataki mierzone (APT) działają w oparciu o jeszcze bardziej złożony podział obowiązków, zadań i kolejnych cyklów życia zagrożenia. Tak zwany malware-owy łańcuch dostaw (en. Malware supply chain) stale ewoluuje i szuka nowych metod na infiltracje namierzonych celów.

Niektóre firmy już teraz prognozują, że na przestrzeni kilku lat cyberprzestępczość prześcignie handel narkotyków w wartości generowanych przychodów. Choć takie predykcje wydają się trochę przedwczesne, jedno jest pewne – cyberprzestrzeń wciąż pozostaje idealnym miejscem na rozwój przestępczości, a przyszłość będzie pisana w sieci.

Grafika: Wikimedia Commons