Malware Hydra – zajrzyjmy do środka

Tydzień temu na naszej stronie ostrzegaliśmy przed kolejną kampanią phishingową malware Hydra. To złośliwy kod, do którego prowadzą linki ze spreparowanych maili, wyspecjalizowany w (choć nie ograniczający się do) kradzieży danych autoryzacyjnych do systemów bankowości elektronicznej. Po kluczowej dla internautów informacji, na co powinni uważać, przyjrzeliśmy się obecnej instancji Hydry nieco bardziej szczegółowo.

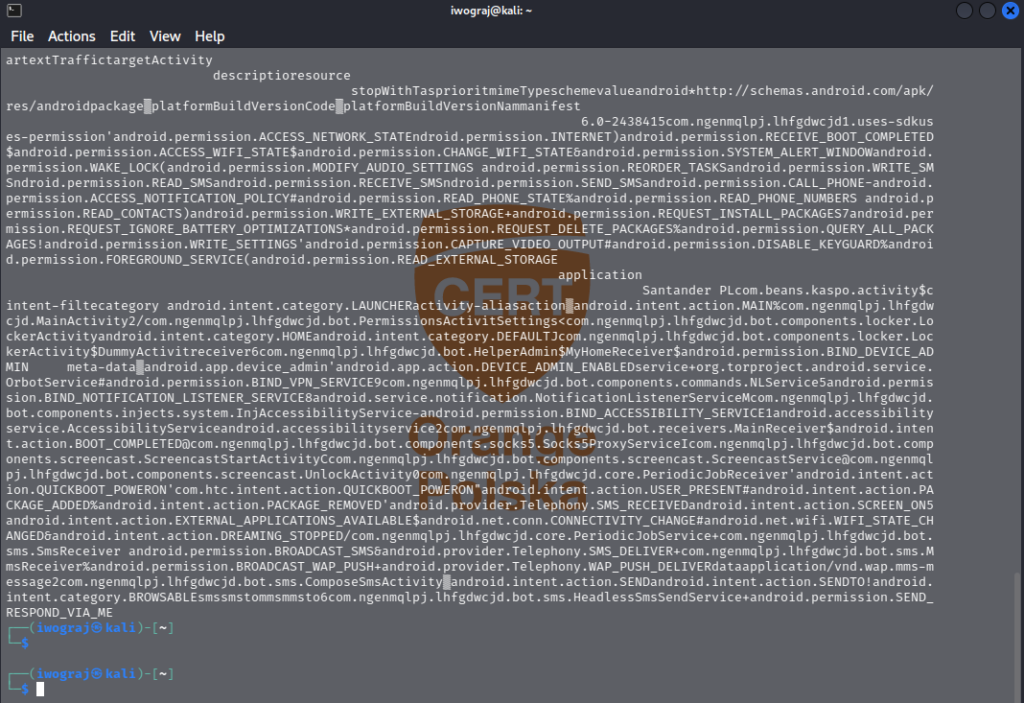

W zaszytym kodzie oprogramowania można odnaleźć szereg złośliwych funkcji.

Kluczowe wydają się bardzo bogate uprawnienia, zezwalające m.in. na pełną obsługę wiadomości tekstowych, odczytywanie listy kontaktów zapisanych w telefonie, czy też odczyt numeru. O ile jednak są one popularne dla dzisiejszych wirusów przeznaczonych na telefony, to jedną z najbardziej istotnych i niebezpiecznych możliwości jest umiejętność uruchamiania tzw. injectów.

Injecty (pl.: wstrzyknięcia) są następnie wykorzystane do tzw. „overlay attack” czyli umieszczanie przez malware na wierzchu prawdziwej aplikacji własnego okna, w które nieświadoma ofiara ma wpisać login i hasło do swojego banku. Analizując omawianą próbkę to właśnie im przyjrzeliśmy się szczegółowo:

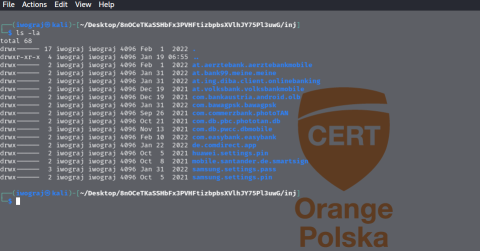

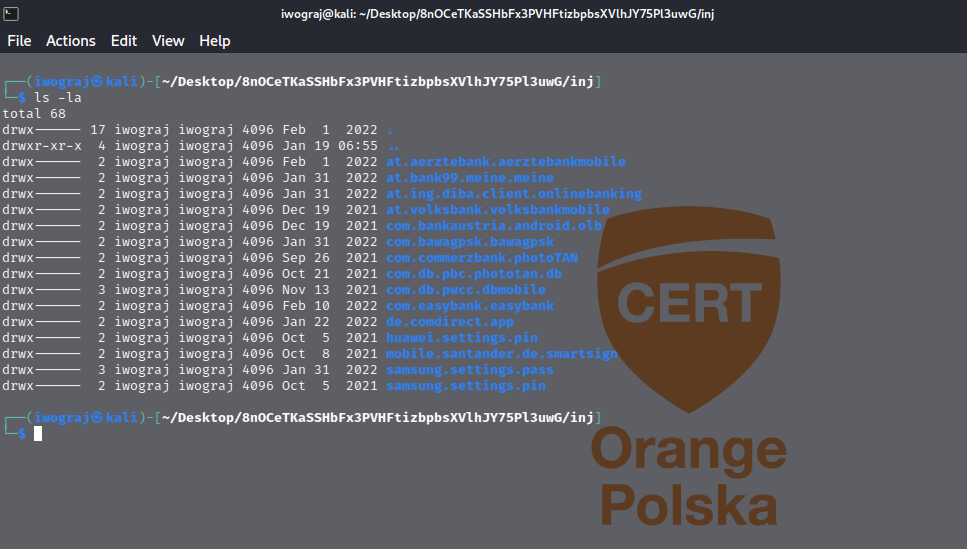

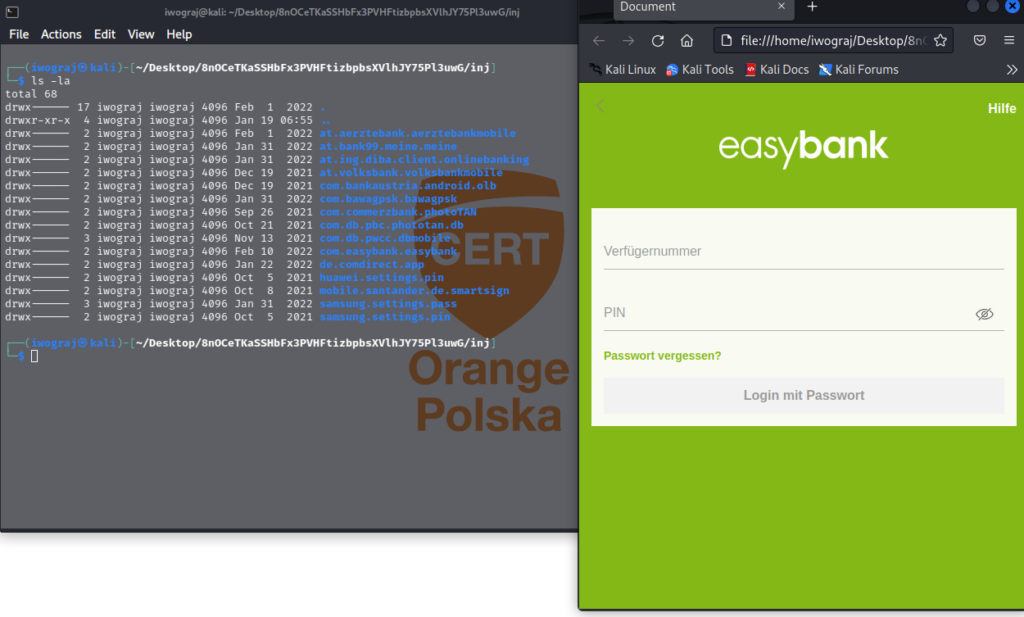

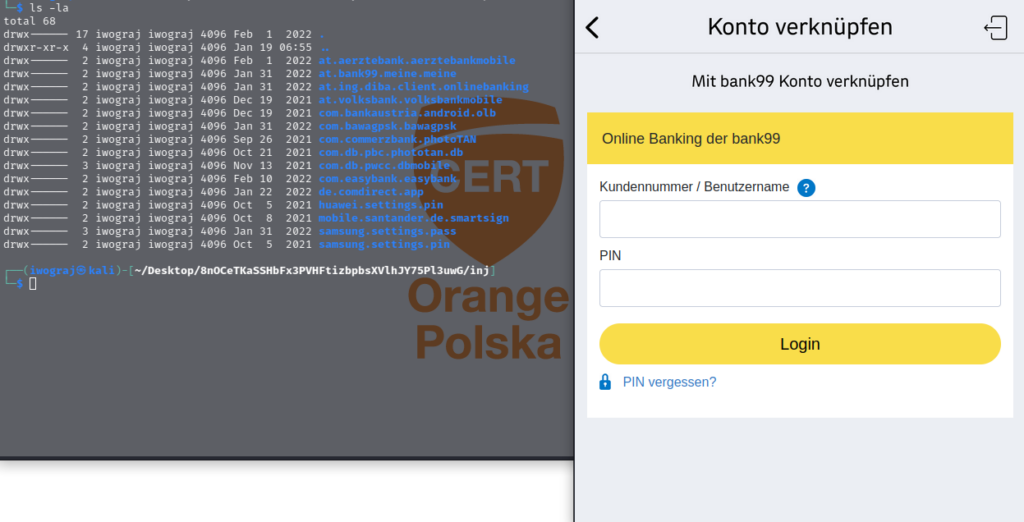

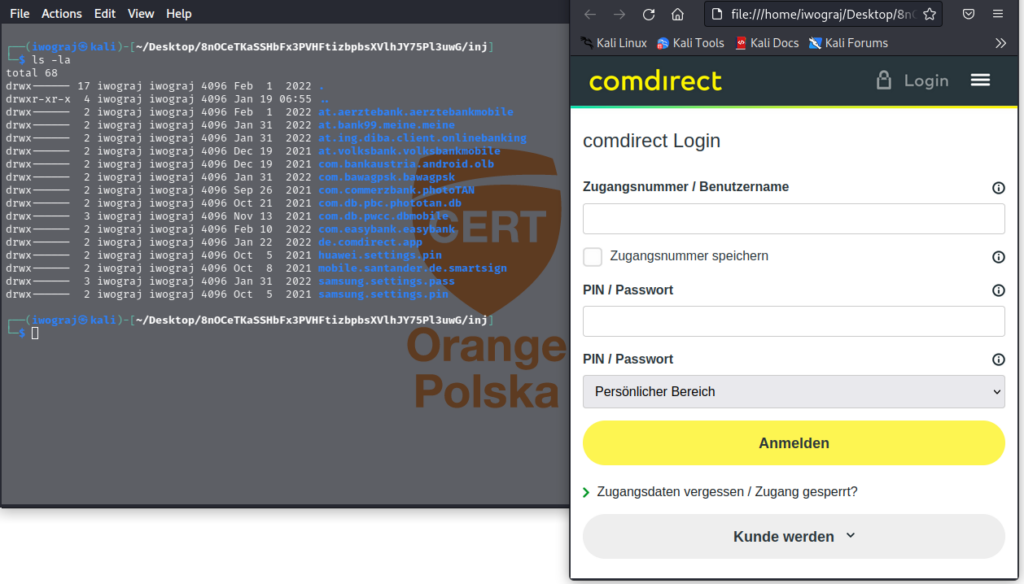

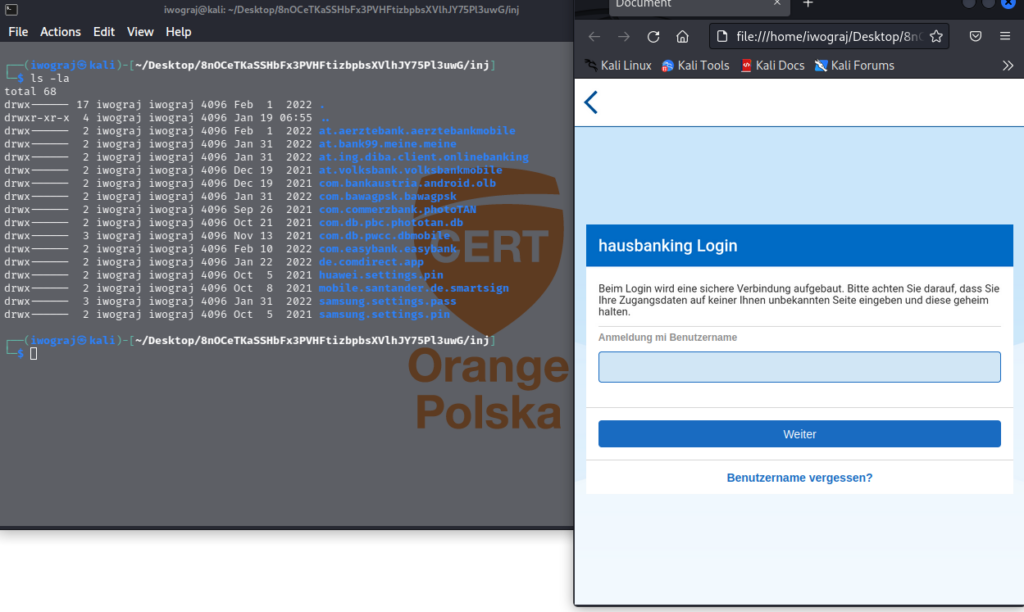

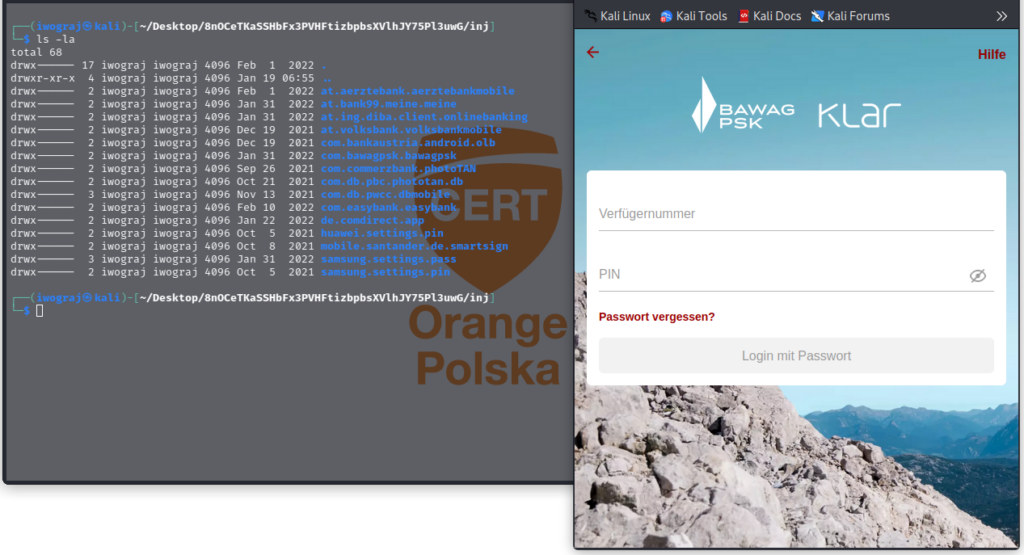

Na początek zawartość katalogu z injectami (już same nazwy wskazują o jaki bank chodzi):

Co ciekawe, oprócz wielu banków w próbce znajdowały się również injecty do kradzieży PINów oraz haseł z telefonów Samsung i Huawei.

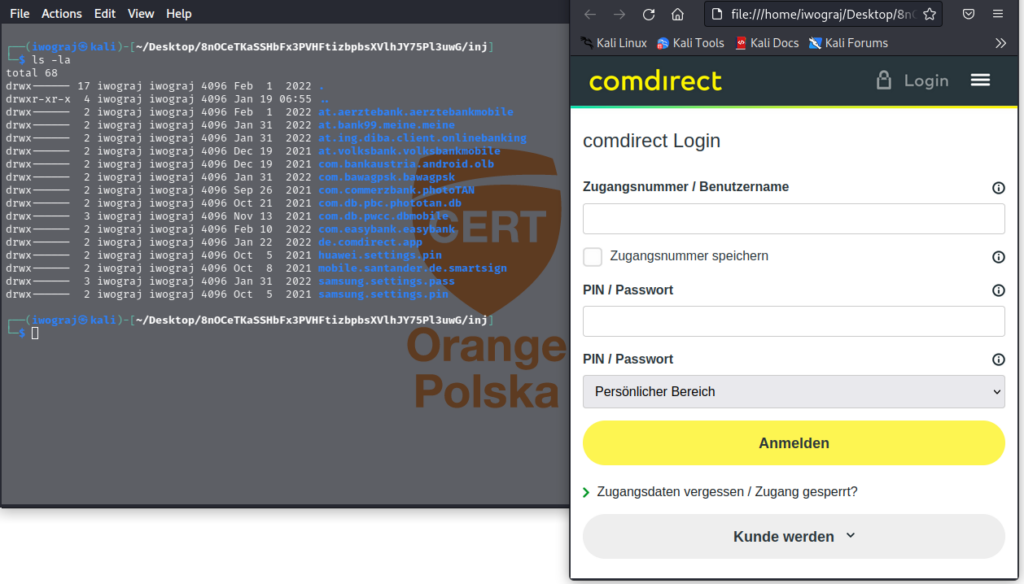

Zobaczmy więc jak prezentowały się poszczególne injecty podczas ich potencjalnego uruchomienia na zainfekowanym telefonie.

AERZT Bank

EasyBank

99bank

Comdirect Bank

Volksbank

BAWAG

O ile w badanym przypadku mieliśmy do czynienia z injectami pod kątem klientów niemieckojęzycznych, pamiętajmy, że jednym z uprawnień Hydry jest możliwość łączenia się z internetem. A to znaczy, że w dowolnej chwili z serwera Command&Control może przyjść paczka z injectami, celowanymi w klientów polskich banków.

W przypadku klientów usług dostępu do internetu Orange Polska na bieżąco monitorujemy aktywność botnetów, dodając adresy kolejnych serwerów C&C do CyberTarczy. Warto raz na jakiś czas wejść z telefonu (i z domowego WiFi też, jeśli korzystacie z usług Orange Polska) na stronę CyberTarczy, by sprawdzić stan bezpieczeństwa Waszego telefonu i domowej sieci.

Iwo Graj