Pikabot – kolejny groźny trojan

Pikabot – to nowy aktor wśród obecnych w Polsce cyber-zagrożeń. Aktywność malware’u pojawiającego się od lutego bieżącego roku, kojarzonego z aktywnością wiązanej z Rosją grupy hackerskiej TA577 w ostatnim czasie rośnie.

Pikachu to sympatyczny, żółty, puchaty Pokemon, będący własnością Asha Ketchuma, atakujący wrogie stwory przy użyciu elektryczności. Pikabot – to rozbudowane, dysponujące wieloma możliwościami złośliwe oprogramowanie. Grupa TA577, wykorzystująca w swoich działaniach taki malware jak Qakbot, IcedID, SystemBC, SmokeLoader, czy Ursnif, łączona jest także m.in. z atakami typu ransomware, gdzie pozyskiwała i odsprzedawała dostęp do infrastruktury ofiary.

Nadawca „wzbudza zaufanie”?

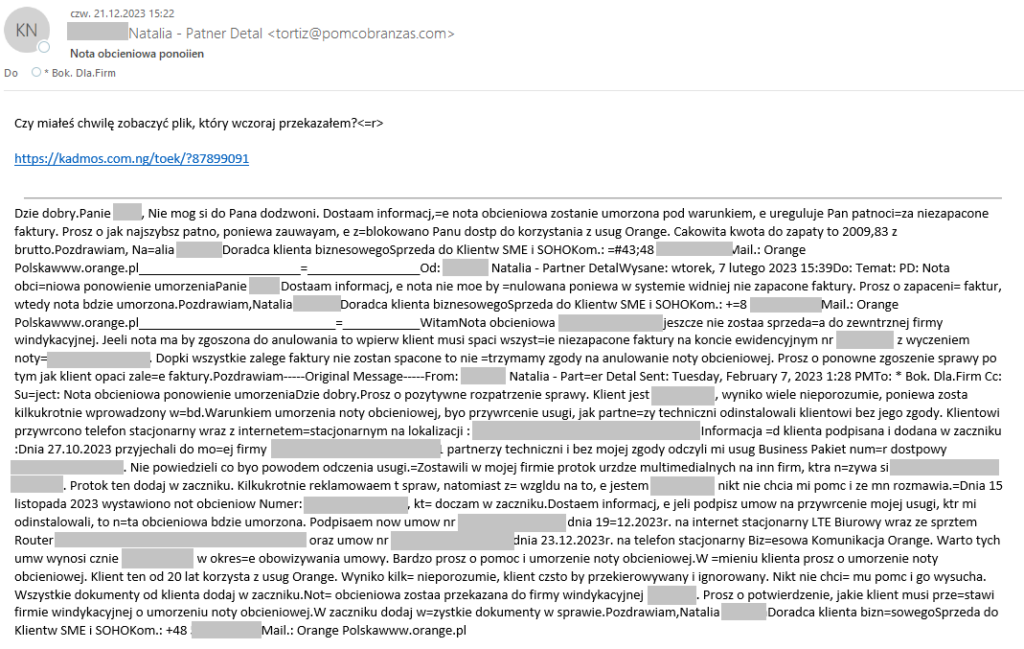

Widoczny powyżej schemat to jedna ze standardowych socjotechnicznych sztuczek. Autorzy tego ataku wzorowali się na atakach BEC (Business Email Compromise), które wykorzystują przejęte skrytki pocztowe. Dzięki wykorzystaniu takich skrzynek mailowych i wysyłaniu z nich wiadomości, które kontynuują dotychczasową korespondencję, łatwiej jest uwiarygodnić się w oczach odbiorcy. Choć technika ta jest od dawna dobrze znana, niestety niezmiennie okazuje się skuteczna. Była ona wykorzystywana w dystrybucji malware Emotet oraz Qakbot.

Akurat w opisywanym przypadku na szczęście dość łatwo jest się zorientować się, że z treścią maila jest coś nie tak. Oszuści bowiem źle sformatowali maila, mają też problemy z kodowaniem/polskimi znakami diakrytycznymi, w efekcie łatwo się domyśleć, że coś jest nie tak. Nie ma co jednak oczekiwać, że tak pozostanie. Mamy więc przeczucie graniczące z pewnością, że któraś z kolejnych kampanii Pikabota będzie już oparta o wzorcowo skonfigurowaną wiadomość.

Wróćmy jednak do maila. Tym razem odłóżmy na bok formę, skupiając się na treści. Bardzo krótkiej treści: „Czy otrzymałeś materiał, który wam wysłałem ostatniego dnia?”, z linkiem do strony w nieznanej domenie. Dalej znajduje się już ciąg dotychczasowej korespondencji. Po weryfikacji domeny widzimy, że jest to skompromitowany serwis www. Tam w jednym z podkatalogów przestępcy umieścili złośliwą zawartość. Bardziej szczegółowa analiza pozwala zidentyfikować rodzaj zagrożenia.

Pikabot otwiera tylne drzwi

Pikabot jest młodym malware w naszej cyberprzestrzeni (pierwsze wystąpienia i analizy są z lutego 2023 roku). Jest to modułowy złośliwy kod, składający się z dwóch podstawowych komponentów: loadera i modułu podstawowego. Po zainstalowaniu pracuje on jako backdoor, pozwalając na nieautoryzowany dostęp do komputera ofiary z serwera Command&Control przez zarządzającego malwarem przestępcę. Program ma kilka funkcji, dających operatorowi szereg możliwości na przejętej maszynie w tym wstrzyknięcie shellcode’u, wywołanie własnej biblioteki dll, czy zainstalowanie i uruchomienie oprogramowania typu CobaltStrike.

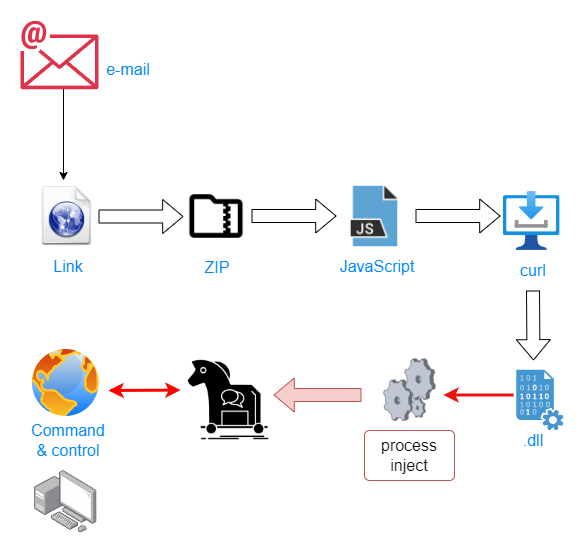

Analizowaną przez nas próbkę cechowały dwie fazy aktywności. Mailem dystrybuowany był link (hxxps://ddtecdedetizacao.com[.]br/vyflq/?69852981), który po kliknięciu pobierał zapakowany plik JavaScript. W dalszej części przy pomocy curl pobierany był plik dll, wstrzykiwany następnie go do procesu WerFault.exe. W ten sposób Pikabot osiągał swój cel, instalując się w systemie i nawiązując połączenie do serwera zarządzającego.

Obserwując na przestrzeni miesięcy zmiany w samym malware oraz jego dystrybucji, odnosimy nieodparte wrażenie, że podąża on drogą znanych poprzedników: wspominanych wcześniej Emoteta, Trickbota i Qakbota. Jeszcze nie wiadomo skąd Pikabot pozyskuje dostęp do skrzynek pocztowych swoich ofiar, bowiem nie zidentyfikowano takiej funkcjonalności w jego modularnym kodzie. Ze względu na jego uniwersalność, może się ona jednak pojawić w niedługim czasie. Obecnie możemy założyć, że wykorzystywane są dane pozyskane w innych kampaniach, którymi dysponują operatorzy tego złośliwego oprogramowania.

Indicators of Compromise

- ddtecdedetizacao.com[.]br

- bajarangabali.com[.]np

- nacolnist.edu[.]np

- newsnarayan[.]com

- mrenterprises[.]tech

- allengi.com[.]ngt

- empreenda[.]vc

- easycartbd[.]com

- grehlingerssealcoating[.]com

- saeedalkarmi[.]com

- holyrosaryinternational[.]com

- israrliaqat[.]com

- paldiengineering[.]com

- gofly[.]id

- kadmos.com[.]ng

- tahfizabada[.]com

- 70380160cd0ef2ebef32a19068bfb48c

- 98ff9984930a3fd118f42297f68c75254d3011e707a8b86c143e5960552c5780

Analiza malware: Ireneusz Tarnowski