[Raport CERT OPL] Incydenty bezpieczeństwa, obsłużone przez CERT OPL

Nie poczytalibyście czegoś z Raportu CERT OPL? Dziś dla odmiany nie technicznie, ale… statystycznie. Któż nie kocha liczb, co? Wiemy skądinąd, że statystyki obsłużonych przez nas incydentów są jedną z pierwszych rzeczy, które czytacie w nowym raporcie. Więc jeśli ktoś nie przeczytał jakimś cudem tych ubiegłorocznych, to zapraszamy!

Oczywiście to nie jedyny tekst, który warto przeczytać! Cały Raport CERT Orange Polska za rok 2019 znajdziecie tutaj. A ten za 2020 już się robi, nie zapomnimy! Aż trudno uwierzyć, że to będzie już siódma (!) edycja.

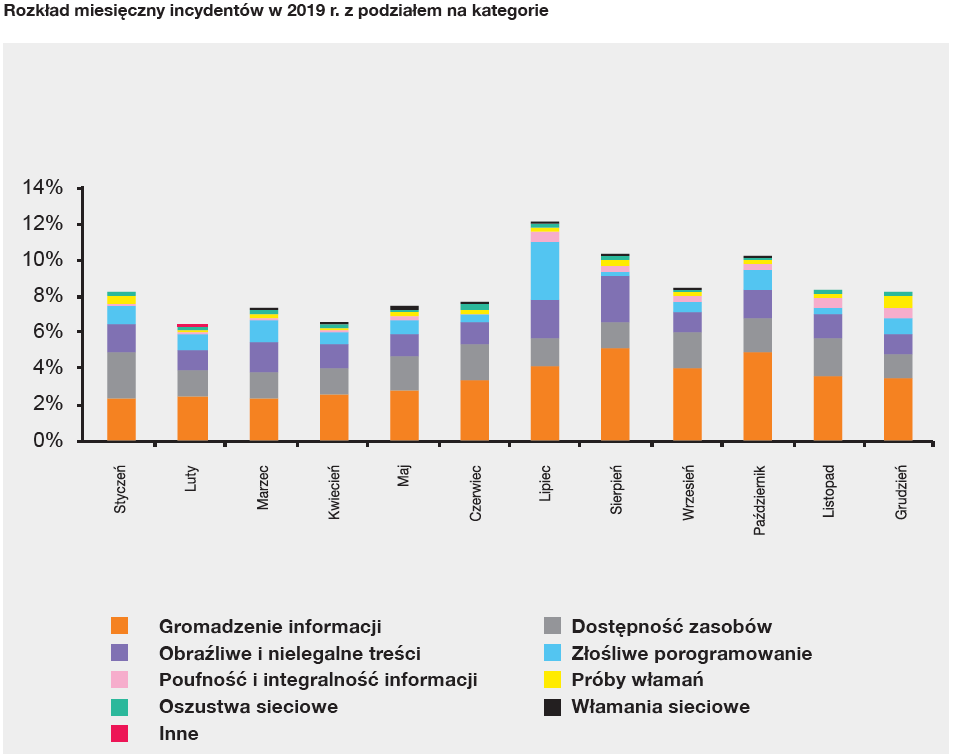

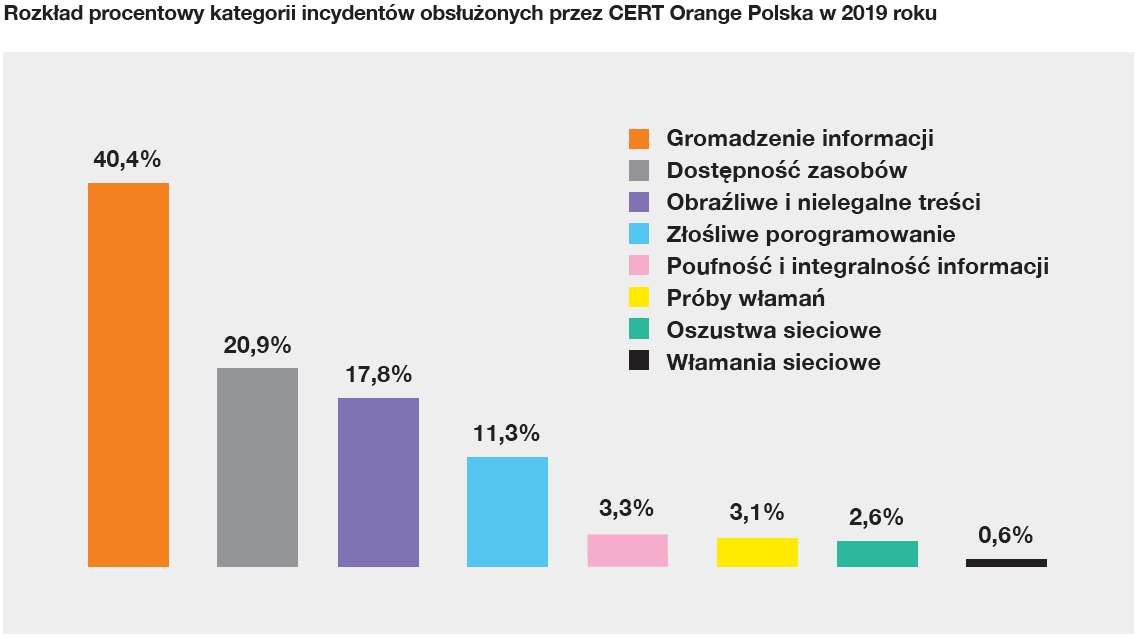

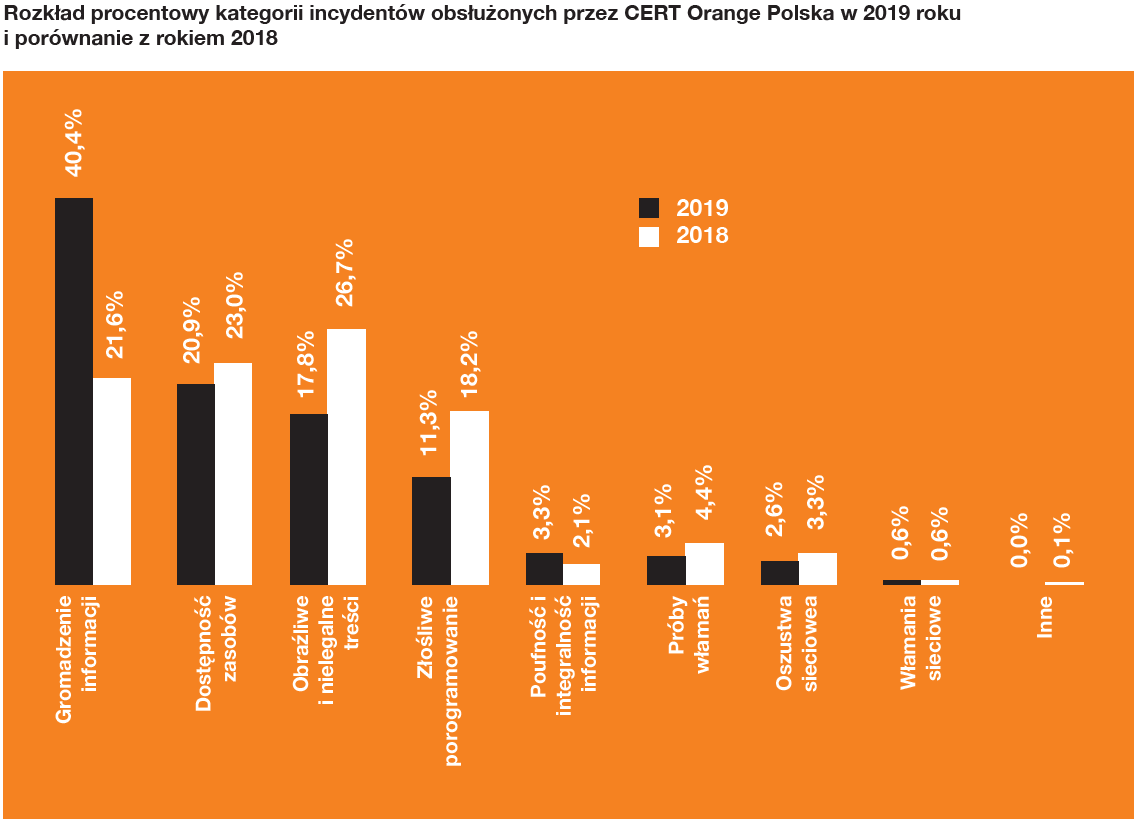

Przedstawiamy rozkład procentowy incydentów bezpieczeństwa obsłużonych przez nas w sposób nieautomatyczny w roku 2019. Incydenty dotyczą usługowych sieci internetowych, a analizy dotyczą przede wszystkim podziału incydentów na kategorie oraz porównań z poprzednim rokiem.

Informacje o incydentach pochodziły zarówno ze źródeł zewnętrznych, jak i wewnętrznych systemów bezpieczeństwa. Zewnętrzne źródła informacji to przede wszystkim zgłoszenia od użytkowników, informacje pochodzące od organizacji zajmujących się bezpieczeństwem czy innych jednostek CERT, natomiast własne systemy bezpieczeństwa to m.in. systemy wykrywania i zapobiegania włamaniom (IDS/IPS), analizatory przepływów sieciowych (flows) pod kątem ataków DDoS oraz złośliwych kodów, pułapki sieciowe (honeypot), systemy zarządzania informacją związaną z bezpieczeństwem i zdarzeniami (SIEM) oraz DNS/IP sinkhole.

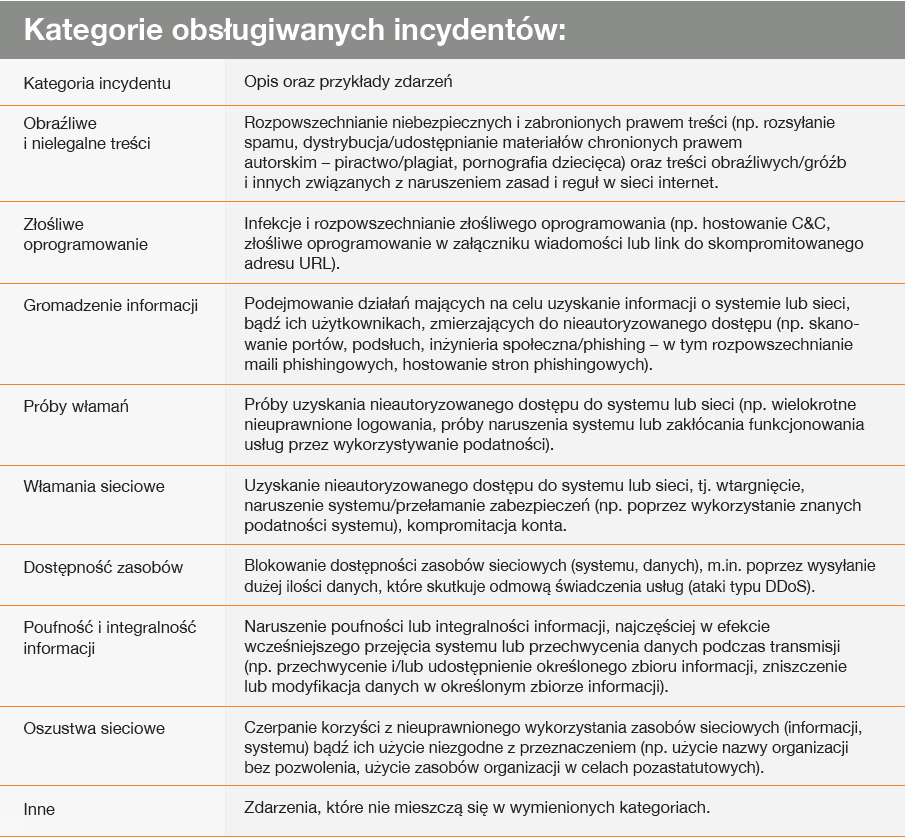

Stosowana przez nas klasyfikacja obejmuje wszelkie typy zdarzeń zgłaszanych i obsługiwanych przez zespoły typu CSIRT/CERT. Kategorie oparte są na typie i skutku działań naruszających bezpieczeństwo związanych z procesem ataku na system teleinformatyczny i jego wykorzystaniem. Podział taki przydatny jest głównie z punktu widzenia działań operacyjnych, pod kątem osiągniętego celu. W praktyce w analizowanych incydentach używano zazwyczaj wielu metod i technik prowadzących do osiągnięcia określonego skutku, głównie związanych z użyciem złośliwego oprogramowania.

Wśród obsłużonych incydentów największą grupę stanowiły te z klasy gromadzenie informacji (40,4 proc.). W porównaniu z rokiem 2018 nastąpił znaczny wzrost – o blisko 19 pp. (21,6 proc. w 2018 r.). Na drugim miejscu znalazły się ataki na dostępność zasobów (20,9 proc.) – na poziomie zbliżonym do ubiegłego roku (23,0 proc. w 2018 r.). Kolejne miejsce to incydenty z grupy obraźliwych i nielegalnych treści (17,8 proc.) – spadek w stosunku do poprzedniego roku o 8,9 pp., złośliwe oprogramowanie (11,3 proc.) – spadek w stosunku do poprzedniego roku o niemal 5 pp., poufność i integralność informacji (3,3 proc.) – podobnie jak w ubiegłym roku, próby włamań (3,1 proc.) – podobnie jak w ubiegłym roku, oszustwa sieciowe (2,6 proc.) – podobnie jak w ubiegłym roku. Poniżej 1 proc. zaklasyfikowano włamania sieciowe. Inne, nieobjęte wspomnianymi kategoriami, stanowiły nieznaczny odsetek obsłużonych incydentów. Rozkład w czasie występowania incydentów w 2019 r. nie jest regularny. Przede wszystkim można zauważyć znaczny wzrost liczby obsługiwanych incydentów w lipcu. Wzrost ten spowodowany był zwiększoną liczbą przypadków kampanii phishingowych i złośliwego oprogramowania, związanych z fałszywymi fakturami, podszywającymi się pod różne firmy (w tym pod Orange).

Gromadzenie informacji

Incydenty z kategorii „gromadzenie informacji” stanowiły najliczniejszą grupą obsłużonych w 2019 r. (40,4 proc. wszystkich). Na grupę tych incydentów składają się przede wszystkim przypadki phishingu oraz skanowania portów. Tego typu zagrożenia to w większości przypadków istotny element bardziej zaawansowanych ataków, mających na celu kradzież informacji czy oszustw finansowych. Na przestrzeni roku najwięcej przypadków w tej kategorii wystąpiło w sierpniu oraz we wrześniu.

Dostępność zasobów

Na klasę incydentów „dostępność zasobów” składają się przede wszystkim przypadki ataków typu Distributed Denial of Service (DDoS). Incydentów o takiej charakterystyce było 20,9 proc. w roku 2019, zaś na przestrzeni roku najwięcej incydentów w tej kategorii obsłużono w styczniu, a najmniej w grudniu. Incydenty te, podobnie jak złośliwe oprogramowanie, mogą być szczególnym zagrożeniem i powodować istotne straty, dlatego poświęciliśmy im odrębną część raportu.

Obraźliwe i nielegalne treści

Na grupę incydentów określanych jako „obraźliwe i nielegalne treści” składają się przede wszystkim przypadki dotyczące rozsyłania spamu. Inne typy incydentów w tej grupie to m.in. przypadki dotyczące naruszeń praw autorskich (np. piractwo) oraz rozpowszechniania treści zabronionych prawem (np. treści rasistowskie, pornografia dziecięca czy wychwalające przemoc). Na przestrzeni roku 2019 szczególne nasilenie incydentów w tej kategorii można było zaobserwować w sierpniu, zaś najmniejsze w lutym.

Złośliwe oprogramowanie

Na klasę incydentów „złośliwe oprogramowanie” składają się przede wszystkim przypadki infekcji (m.in. infekcji złośliwym oprogramowaniem typu ransomware, trojan), dystrybucji złośliwego oprogramowania (w tym m.in. złośliwe oprogramowanie w załączniku wiadomości, hostowanie złośliwych stron czy hostowania serwerów Command&Control (C&C) kontrolujących zdalnie sieć zainfekowanych komputerów. Incydentów o takiej charakterystyce było 11,3 proc. wszystkich obsłużonych w roku 2019, zaś najwięcej przypadków w tej kategorii wystąpiło w lipcu. Spowodowane było to zwiększoną liczbą kampanii złośliwego oprogramowania (złośliwe oprogramowanie jako załącznik bądź link prowadzący do złośliwego URL), związanych z fałszywymi fakturami. W praktyce w większości analizowanych incydentów, cyberprzestępcy zamierzony cel osiągnęli przy użyciu złośliwego oprogramowania, dlatego temu zagrożeniu poświęcona jest odrębna część raportu.

Poufność i integralność informacji

Na tę klasę składają się przypadki nieautoryzowanego dostępu do informacji oraz zmiany lub usunięcia zbiorów informacji. W 2019 r. odnotowano 3,3 proc. tego typu przypadków. Niemniej jednak takie incydenty mają duży ciężar gatunkowy. W praktyce oznaczają poważne problemy związane z wyciekiem informacji lub innymi konsekwencjami nieautoryzowanego dostępu do nich. Na przestrzeni roku najwięcej incydentów w tej kategorii obsłużono w grudniu, a najmniej w czerwcu.

Próby włamań

W kategorii „próby włamań” ujęto głównie przypadki usiłowania przełamania zabezpieczeń przez wykorzystanie podatności systemów, jego komponentów lub całych sieci oraz prób logowania do usług lub systemów dostępowych (zgadywania haseł), mające na celu uzyskanie dostępu do systemu czy przejęcia nad nim kontroli. Incydentów o takiej charakterystyce było 3,1 proc. w roku 2019, zaś na przestrzeni roku najwięcej incydentów w tej kategorii obsłużono w grudniu.

Oszustwa sieciowe

W kategorii „oszustwa sieciowe” zostały zawarte głównie przypadki nieautoryzowanego użycia zasobów i nielegalnego używania nazwy innego podmiotu bez jego zezwolenia. Przypadki te stanowiły 2,6 proc. wszystkich incydentów, najwięcej przypadków w tej kategorii na przestrzeni roku wystąpiło w styczniu oraz czerwcu. Przypadki te dotyczyły głównie ataków podszywania się pod znane marki i instytucje w kampaniach złośliwego oprogramowania oraz phishingowych.

Włamania sieciowe

Na tę klasę incydentów składają się typy incydentów tożsame z klasą „próby włamań” jednak zakończone pozytywnym efektem z punktu widzenia atakującego. Incydentów o takiej charakterystyce było 0,6 proc. w roku 2019, zaś na przestrzeni roku najwięcej incydentów w tej kategorii obsłużono w maju.

Inne

Incydenty niesklasyfikowane w poprzednich kategoriach stanowiły nieznaczny odsetek wszystkich przypadków. Nie można określić żadnego dominującego rodzaju wśród tych incydentów.