[Raport CERT OPL] Schematy tworzenia domen phishingowych

Wakacje się kończą, doświadczenie wskazuje, że lada moment możemy się spodziewać wzrostu liczby kampanii phishingowych. Jak to wygląda okiem naszego eksperta, Grzegorza Zembrowskiego? Na łamach Raportu CERT Orange Polska 2019 napisał on jak wygląda schemat tworzenia domen phishingowych. To wciągająca lektura, warto przeczytać nie tylko to, co poniżej, ale i cały raport, który znajdziecie tutaj.

Nie daj się nabrać – schematy tworzenia domen phishingowych

Stworzenie domeny phishingowej nie wydaje się być przesadnie trudne. Największy portal monitorujący phishing – phishtank.com – notuje dziennie 1000-1500 zgłoszeń. Na Polskę kierowanych jest dziennie od 20 do 50 nowych domen phishingowych. Każda z nich rozsyłana jest w wiadomościach do setek, czy nawet tysięcy użytkowników polskiego internetu, a jeden udany atak może wyczyścić zawartość konta bankowego. Zatem jest o co walczyć.

„Słowa klucze” wykorzystywane w kampaniach phishingowych

Bierzmy się do dzieła. Najpierw należy ustalić, jaki jest nasz profil działalności. Możliwości jest kilka: wyłudzanie danych osobowych, wykradanie danych kart kredytowych, tworzenie nieprawdziwych stron logowania do kont w mediach społecznościowych lub – jeśli chodzi nam od razu o pieniądze – jesteśmy w stanie udawać panele płatności, a nawet strony banków. Następnie pozostaje skopiować stronę docelową, wprowadzić drobne poprawki i liczyć na naiwność potencjalnych ofiar, a tych, jak wiadomo, nie brakuje. Oczywiście jeśli chcemy mieć podstawową wersję z newsami lub samym logowaniem do serwisu. Wersja premium (bankowa) to dziesiątki podstron, systemy powiadomień, bazy danych i rozbudowana infrastruktura maskująca.

W zależności od obranej strategii musimy wiedzieć, kogo udawać. Właśnie, udawać, to słowo klucz większości przypadków domen phishingowych.

Najważniejsze wydaje się wywołanie złudnego wrażenia, że ofiara jest na stronie internetowej, na którą chciała trafić. Istnieją bardziej zaawansowane techniki ukrywania znaków, jak podmiana ich na podobne z innego kodowania (np. ‘xn--xea5ip5g4a7142aba3gc’ w Unicode to ‘РἮἻŚἮἻИĢ’). Jednak tego rodzaju arsenał szybko się kończy i jego stosowanie ogranicza się obecnie do spearphishingu (phishingu celowanego w konkretną osobę lub firmę) lub wektora ataku (w SMS-ie powyższy ciąg znaków trudno ukryć) – to zwykle jednorazowy strzał…

Raz użyta domena (w zależności od sposobu rozsyłania) żyje od kilku godzin do kilku dni. Po tym czasie jest bezużyteczna, bo trafia na czarną listę u praktycznie wszystkich: dostawców internetu, dostawców hostingu, rejestratorów domen, przeglądarek (Google Safe Browsing), jest także blokowana przez programy antywirusowe itd.

Zarejestrowanie domeny jest tanie (od 1 zł za rok), certyfikat może być darmowy – samych certyfikatów rejestruje się ok. 10 mln dziennie. Nie wydaje się to zatem przesadnie kosztowne czy trudne.

Pomyślmy przez chwilę jak twórca domeny phishingowej. Niech naszym celem będzie bank pracujący w domenie www.bogatybank.pl (swoją drogą, adres nie był łatwy do wymyślenia bo domeny superbank.pl, megabank.pl, tanibank.pl itd. są już zajęte). Możemy podmieniać TLD (Top Level Domain – ostatni człon domeny) na podobny lub powiązany tematycznie i wyjdzie nam z tego bogatybank.pI (mała litera „i” zapisana jako duża daje „eI”), bogatybank.pk, bogatybank.pay, bogatybank.pin, bogatybank.site, bogatybank.online itd.

Innym sposobem jest dopisać słowa, które kojarzą nam się z rodzajem działalności: platnosc-bogatybank.pl, weryfikacja-bogatybank.pl, logowanie-bogatybank.pl. Następna opcja to pozmieniać trochę w samej domenie, w wyniku czego uzyskamy np.: https-bogatybank.pl, wwwbogatybank.pl, www.bogaty-bank.pl, boga1ybank.pl lub bogaatybank.pl. Proste literówki też wchodzą w grę: bpgatybank.pl, bogatbyank.pl. Kolejny sposób to dodać cyfry, które coś znaczą: bogatybank24.pl, bogatybank48.pl, bogatybank365.pl, www.bogatybank007.pl lub cyfry, które nie znaczą nic: bogatybank1.pl, 28bogatybank.pl.

Jeżeli chcemy produkować takie domeny na masową skalę, możemy również zarejestrować taką, która nie rzuca się w oczy np. jkhs.pl i pod takim adresem tworzyć np.: bogatybank.pl.secure-payment1231313.jkhs.pl, bogatybank.pl.platnosc-zaleglosci.jkhs.pl, bogatybank. pl.zaplac-szybko-komornik.jkhs.pl itd. W tym przypadku liczba stworzonych domen jest niemal nieograniczona, natomiast dosyć łatwo taką stronę zlokalizować już po pierwszym ataku, a następnie śledzić kolejne jej wcielenia.

Na to też jest sposób, istnieją firmy hostingowe, które oferują stronę internetową w ich własnej domenie, nie ma zatem problemu, by użyć adresu: bogatybank-pl. wygodnyhosting.pl. W tym przypadku jednak każdy taki phishing działa bardzo negatywnie na wizerunek firmy hostingowej. Poza tym, rejestrując domenę musimy się jakimiś danymi zarejestrować, z jakiegoś konta zrobić przelew, zostawić ślad w postaci IP. Godne pochwały są firmy, które np. uniemożliwiają rejestrację z sieci TOR. Zdarzają się „ataki” na małe firmy hostingowe, gdzie pod legalną domeną nieświadomej firmy pojawia się 50-100 nowych adresów jednego dnia. Aktualny rekord to 500 kolejno ponumerowanych domen zarejestrowanych w ten sposób.

Kolejnym przykładem są domeny, które nie udają konkretnej marki, a bazują na naszej psychice. Podstawą jest tu strach i szybkość działania: www.zaplac-szybko-dlug.pl, www.komornik-oplata.pl, www.oplac-blokada-konta.pl itd. Tu wyróżnić musimy przynajmniej parę tematów, wokół których obracają się kampanie phishingowe. Fake newsy – bazują zwykle na naszej ciekawości i służą do zdobywania danych logowania do portali społecznościowych. Brylują takie słowa jak: porwanie, dworzec, dziecko, policja, news, telewizja, gazeta, informacje, sport, fakty i inne przyciągające uwagę historie. Często też nazwy prawdziwych znanych mediów. Zdobyte w ten sposób dane używane są potem do wyłudzania pieniędzy od znajomych ofiary (BLIK), rozsyłania wirusów z „czystego konta” czy też publikowania reklam zachęcających nas do płatnej subskrypcji.

Fragment strony phishingowej

Drobne opłaty – paczka, kurier, przelew, oplata, teraz, szybko, przesyłka – tu zwykle znajduje się podstawiona strona operatora płatności, która wymaga od nas wpisania danych karty kredytowej lub danych logowania do banku, bo mamy 1,98 zł do dopłaty lub nieznany nam dług w większej kwocie z tykającym zegarem w tle.

Fragment strony phishingowej

Ostatni typ słownictwa to słowa charakterystyczne dla rodzaju działalności właściciela strony, którą chcemy udawać. Mogą to być regulaminy, konta, bezpieczne hasła, konkursy, bony, loginy, operatorzy, Apple ID itd. Zwykle tego rodzaju kampanie służą do wyłudzania danych logowania do serwisów internetowych jak Apple, Microsoft, Netflix, Allegro, Google itd. Jak zatem ustrzec się phishingu i nie stać się kolejną ofiarą oszustów?

Częstym problemem przy rozpoznawaniu fałszywej domeny jest to, że tak naprawdę nie widzimy, w jaki link klikamy. Prawdziwy adres jest ukryty pod polem, gdzie zobaczymy np. obrazek, a po kliknięciu przejdziemy na zupełnie inną stronę. Najprostszą obroną jest najechanie na link (nie kliknięcie), wówczas w lewym dolnym rogu przeglądarki pojawi się prawdziwy adres. Problemem jest jednak to, że przeglądamy strony internetowe na naszych smartfonach. Tu nie możemy najechać na adres i podejrzeć co pod spodem. Ale i na to jest sposób – możemy próbować skopiować link (przytrzymać palec na linku). Wtedy też wyświetli się prawdziwy adres. Niestety na smartfonach czcionka jest mała, czasem w ogóle pole adresu jest niewidoczne, stąd trudniej rozpoznać sztuczki wymienione we wcześniejszej części artykułu.

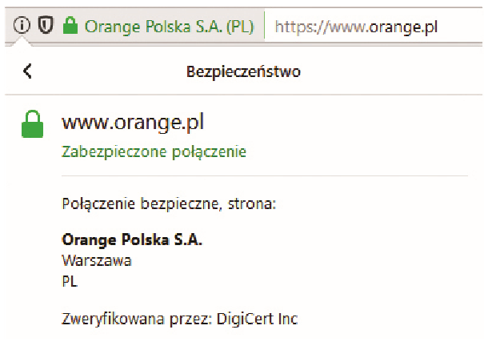

Od zawsze uczono nas, że zielona kłódka jest gwarancją bezpieczeństwa. Obecnie nie jest to w zasadzie gwarancja niczego. Od dłuższego czasu obserwujemy jedną kampanię phishingową, gdzie w tygodniu pojawiają się trzy-cztery nowe domeny. Tylko około 15-20% z nich nie ma zarejestrowanego certyfikatu. Co ciekawe dla tego przypadku: rejestracja domeny odbywa się hurtowo – np. zestaw na cały tydzień. W dniu ataku na godzinę przed wysyłką odbywa się rejestracja certyfikatu, a potem następuje atak. Zwykle są to godziny popołudniowe/wieczorne – kiedy jesteśmy zmęczeni i wychodzimy z pracy. Jedyną gwarancją tego typu jest certyfikat Extended Validation prawidłowo przypięty do strony i wystawiony na prawidłową firmę. Niestety wciąż tylko część z firm z niego korzysta.

Certyfikat bezpieczeństwa domeny

Jak skutecznie się bronić?

Powinniśmy pamiętać o kilku zasadach. Poszczególne człony domeny mogą być dzielone tylko kropkami. Popatrzmy na domenę od końca – jeśli ostatni człon to: „.pl”, jeśli kolejny to: „bogatybank” to w większości przypadków jesteśmy bezpieczni. Domena logowanie.bogatybank.pl wraz z prawidłowym certyfikatem jest domeną bezpieczną. Jeśli nasz bank zawsze korzystał z domeny www.nasz-bank. pl to oczywiście platnosc.nasz-bank.pl też jest w porządku.

Możemy sprawdzać datę wystawienia certyfikatu – ten wystawiony dla fałszywej strony często ma 3 miesiące ważności (Let’s Encrypt) lub/i został wystawiony parę godzin/dni temu. Możemy sprawdzić wiek domeny (WHOIS) – rzadko się zdarza, by do oszustw używano domen starszych niż kilka dni. Choć i od tego są wyjątki. Starajmy się nie działać impulsywnie (wtedy łatwiej o błąd).

Pamiętajmy, że bank lub serwis, do którego się logujemy, ma zwykle tylko jeden, przeznaczony dla klientów adres – zawsze ten sam. Finalna strona logowania do różnego rodzaju serwisów (płatności, ogłoszeń, portali społecznościowych) niemal nigdy nie znajduje się pod innym adresem niż docelowy tj. okno logowania jest pod adresem, który kończy się na to przykładowe bogatybank.pl, a nie doplata-komornik.eu/logowanie. Nawet jeśli sama strona wygląda identycznie. Jeśli już kliknęliśmy i widzimy np. portal aukcyjny to najedźmy kursorem na linki – większość z nich będzie prowadzić do prawdziwej strony portalu, ale link do zaloguj czy kup jako jedyny poprowadzi do jakiegoś dziwnego adresu np. www.bezpieczne-aukcje.pay. Sposobem obrony jest też automatyczne generowanie i zapisywanie haseł (może niekoniecznie w przeglądarce), wówczas podpowiedź dostaniemy tylko i wyłącznie na stronie banku lub serwisu, do którego zwykle się logujemy, a nie tego, który go udaje.

Jeśli otrzymaliśmy powiadomienie z URL-em i nie ma to związku z naszymi wcześniejszymi działaniami (np. nie kliknęliśmy wcześniej przypomnij hasło, nie zamawialiśmy kuriera, nie mamy umowy z operatorem), to jest to niebezpieczna sytuacja. Jeśli jednak wystawiliśmy ogłoszenie, a domena w linku wygląda podejrzanie, też zachowajmy ostrożność. Znana jest historia scrapowania numerów telefonów z portalu ogłoszeniowego, a następnie wysyłki SMS-ów z prośbą o dopłatę do ogłoszenia. Starajmy się nie działać impulsywnie (wtedy łatwiej o błąd). Pamiętajmy, że bank lub serwis, do którego się logujemy, ma zwykle tylko jeden, przeznaczony dla klientów adres – zawsze ten sam.

Grzegorz Zembrowski