„Szorty” – czyli krótko o bezpieczeństwie (6)

Nadszedł długo wyczekiwany piątek, tak więc czas na szorty, czyli krótki przewodnik po bezpieczeństwie. W tym tygodniu po raz kolejny dajemy zarobić dolary, parę słów o problemach w Austrii i amerykańskiej motoryzacji. Na deser dla zabieganych podcast z nami w roli głównej. Zapraszam.

Nie płaczę po Conti

Grupa hakerska Conti, o której była mowa w ostatnich Szortach, przerywa swoje działanie. Czyżby było tak dobrze, że przestępcy postanowili rzucić swoje dotychczasowe zajęcie i zająć się legalną pracą? Nic bardziej mylnego. Powodów zamknięcia grupy jest kilka. Główną wydaje się być jej wyjątkowa popularność, której efektem są listy gończe za jej członkami, wystawione przez FBI i Departament Stanu USA. Kolejną przeszkodą wg. mediów jest powiązanie grupy z rządem Federacji Rosyjskiej. W przechwyconej komunikacji liderzy grupy żalili się na mały odsetek wpłat okupu spowodowanej faktem, że są Rosjanami.

Co teraz? Przestępcy postawili na dywersyfikację oraz rozbicie swojej grupy na wiele mniejszych jednostek, które jak sądzą, są dużo trudniejsze do wyśledzenia oraz namierzenia. Czy to koniec „legendarnej” marki Conti raz na zawsze? Miejmy nadzieję, że tak. Na koniec mały bonus. Jeśli któryś z naszych czytelników posiada informacje, które pomogą w identyfikacji lub namierzenia liderów grupy Conti zapraszamy do podzielenia się nimi z FBI. Te informacje są całkiem sporo warte!

Źródła: https://www.databreachtoday.com/blogs/conti-ransomware-group-retires-name-after-creating-spinoffs-p-3235 , https://www.bleepingcomputer.com/news/security/conti-ransomware-shuts-down-operation-rebrands-into-smaller-units/

Przykładowe ataki na cele rosyjskie

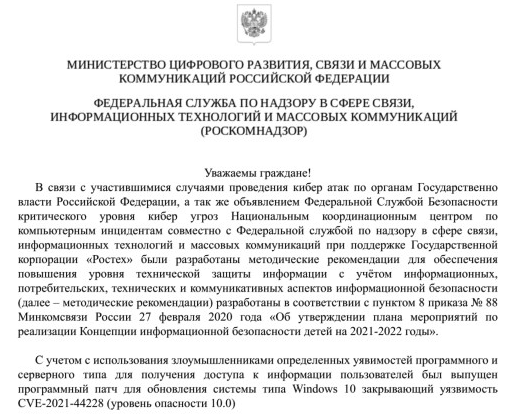

Chciałbym podzielić się z wami ciekawym artykułem opisującym metody dokonywania ataków w czasie wojny w Ukrainie. W artykule są opisane cztery metody, przy użyciu których nieznana dotąd grupa wzięła na cel rządowe podmioty w Rosji. W opisie znajdziemy „interaktywną mapę Ukrainy”, oficjalne dokumenty rosyjskich urzędów, jak również prawie oficjalną stronę rosyjskiej agencji Rostec. Co najciekawsze, przygotowania do tych ataków były prowadzone jeszcze w czerwcu 2021 roku, tak więc na długo przed atakiem militarnym na naszych sąsiadów.

Wystawilibyśmy mandat, ale… nie możemy

Karyntia – kraj związkowy w południu Austrii. Jego mieszkańcy przez kilka dni mogli poczuć się prawie bezkarni, albowiem żaden z organów nie mógł wystawić choćby mandatu za złe parkowanie. Pięknie? Z jednej strony tak, z drugiej jednak nie tak dobrze, biorąc pod uwagę, że wypłaty świadczeń socjalnych oraz wydawanie nowych paszportów były również niemożliwe. W środę systemy informatyczne rządu Karyntii musiały zostać wyłączone, za sprawą ransomware, który wdarł im się do systemów komputerowych. Szkody? 3000 zaszyfrowanych komputerów oraz serwerów z danymi. Okup? 5 milionów dolarów w bitcoinach. Gdy publikujemy to wydanie Szortów, informatycy wciąż usiłują uruchamiać kolejne systemy i pozbyć się infekcji. Trzymamy kciuki!

Źródła: https://www.kleinezeitung.at/kaernten/6144407/Nach-CyberAngriff_Hackergruppe-fordert-von-Land-Kaernten-Loesegeld , https://www.kleinezeitung.at/kaernten/6143814/Tausende-betroffen_Land-Kaernten-nach-Hackerangriff-im-Notbetrieb

Nie tylko niemiecka motoryzacja

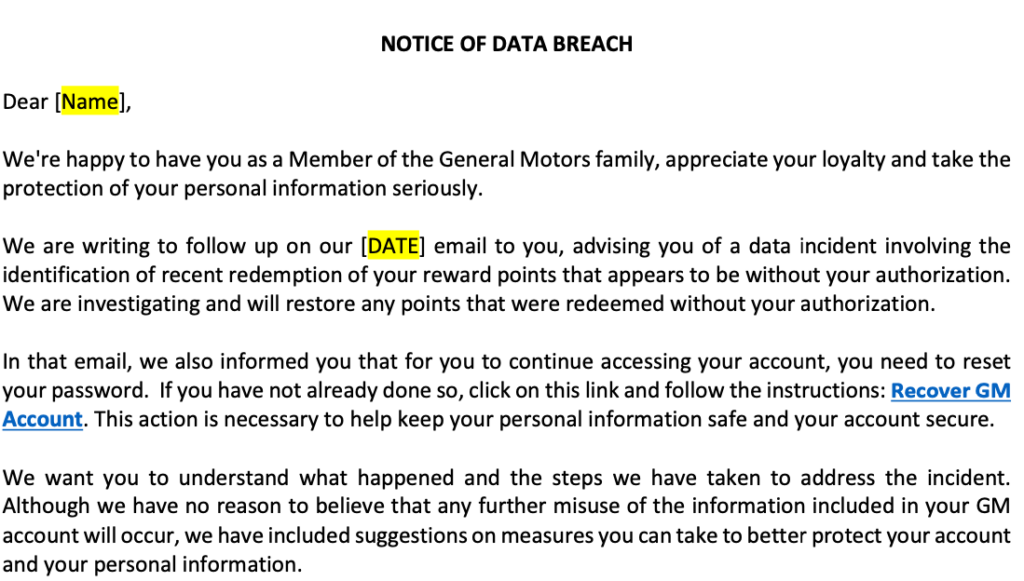

Pamiętacie jeszcze artykuł o miłości cyberprzestępców do niemieckiej motoryzacji? Śpieszę nadmienić, że tym razem pokochali amerykańskie auta. Producent samochodów General Motors ogłosił, że w zeszłym miesiącu został dotknięty atakiem, który ujawnił informację o klientach oraz umożliwił wymianę punktów lojalnościowych na karty podarunkowe. W dniach 11-29 kwietnia GM wykryło na swoich serwerach nieautoryzowane aktywności, które mogły dać przestępcom nie tylko dostęp do danych osobowych, takich jak imię i nazwisko, adresy zamieszkania, numery telefonów, czy też dane geolokalizacyjne, ale również dane dotyczące płatności, czy też historii przebiegu aut. Jeżeli posiadaliście tam konta, General Motors sugeruje uważne przyjrzenie się Waszym rachunkom bankowym.

Więcej informacji: https://www.infosecurity-magazine.com/news/general-motors-hit-by-cyber-attack/

CYBER, CYBER… Podcast czyli nie tylko o Raporcie CERT Orange Polska

Na koniec polecam drugą część podcastu, realizowanego przez Fundację Bezpieczna Bezpieczna Cyberprzestrzeń. W rozmowie z kierownikiem CERT Orange Polska Robertem Grabowskim oraz Piotrem Kowalczykiem dowiecie się czym jest smishing i vishing, a także o sposobach wykrywania stron phishingowych w oparciu o sztuczną inteligencję. Rozmowę prowadzą Cyprian Gutkowski oraz Maciej Pyznar. Serdecznie zapraszam.

Podcast jest dostępny na Spotify, w serwisie YouTube, lub bezpośrednio na stronie Fundacji.

Spokojnego tygodnia,

Marek Olszewski