Z fałszywych giełd na fałszywego Facebooka

Sieciowi oszuści szukają coraz to nowych pomysłów na oszukanie automatycznych systemów i wyprowadzenie w pole operatorskich zespołów cyberbezpieczeństwa. Od pewnego czasu wykorzystują do swoich niecnych celów duże serwisy, udostępniające usługi w chmurze. Korzystając z ich reputacji liczą po pierwsze na późniejsze wykrycie, po drugie zaś – na to, że operatorzy whitelistują główne domeny tego rodzaju, by przypadkiem nie poblokować uczciwych biznesów.

Co „puka” do CyberTarczy?

Od pewnego czasu obserwujemy aktywność jednej z grup, wykorzystującej do swych oszustw oferowaną przez Amazon usługę CloudFront. O ile od początku grupa ta zajmowała się niemal w stu procentach promowaniem fałszywych giełd kryptowalut, w ostatnich dniach ich sensacyjne fake newsy służą wyłudzaniu poświadczeń logowania do Facebooka.

Od pewnego czasu obserwujemy aktywność jednej z grup, wykorzystującej do swych oszustw oferowaną przez Amazon usługę CloudFront. O ile od początku grupa ta zajmowała się niemal w stu procentach promowaniem fałszywych giełd kryptowalut, w ostatnich dniach ich sensacyjne fake newsy służą wyłudzaniu poświadczeń logowania do Facebooka.

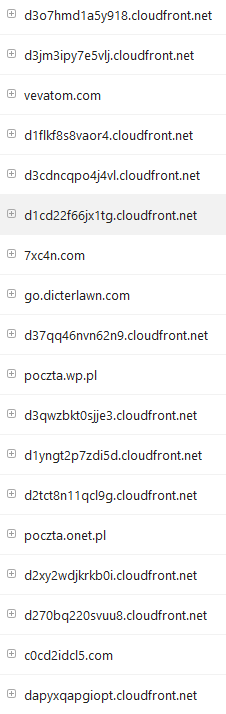

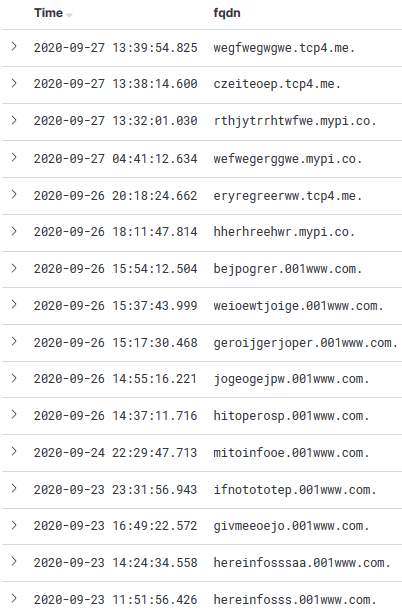

Obok tego tekstu pokazujemy listę witryn, które przez ostatnie 7 dni generowały ruch do strony https://alert.cert.orange.pl. Trafić na witrynę CyberTarczy, bo z nią właśnie wiąże się ten adres, możemy na dwa sposoby. Po pierwsze, będąc częścią kampanii CT. Po drugie – wchodząc na witrynę phishingową.

Kampania – w skrócie – to sytuacja, gdy widząc wzrost konkretnego zagrożenia w naszej sieci uruchamiamy powiadomienia dla osób, z sieci których pojawiły się próby połączeń do przestępczej infrastruktury. W takiej sytuacji, jeśli znajdujesz się w tej grupie, w trakcie kampanii usiłując wejść na dowolną stronę zobaczysz informację o zagrożeniu i instrukcję jego usunięcia.

Druga sytuacja – to o niej w tym przypadku mówimy – ma miejsce, gdy użytkownik sieci Orange Polska usiłuje wejść na potwierdzoną stronę phishingową. Liczba witryn, którymi nasza CyberTarcza „nakarmiona” została od początku swojego istnienia idzie w grube tysiące, a szkody finansowe u naszych klientów, których udało się uniknąć, są w naszej opinii praktycznie niepoliczalne.

Jak więc widzicie obok, ostatni tydzień zdominowały witryny o losowo generowanych nazwach (DGA, Domain Generating Algorithm) zakładane na potęgę w domenie cloudfront.net. Być może zwróciliście uwagę, iż w tym gronie znalazły się też znane serwisy pocztowe, których nie podejrzewa o serwowanie złośliwych treści. Cóż – ich nie, ale nad tym, kto wysyła do nas maile, a przede wszystkim, co znajduje się w ich treści, nie panujemy ani my, ani dostawca. Akurat w tych przypadkach, które znalazły się na obrazku, stawialibyśmy na spamowe treści, przesyłane w wiadomościach, a być może też wysyłane zbiorczo i wysokowolumenowo kampanie phishingowe.

No dobrze, skoro już wiemy, skąd biorą się te domeny i dlaczego akurat cloudfront.com, pora się przyjrzeć, co w zasadzie robią i co nam z ich powodu grozi?

Jak nie crypto, to może Facebook?

Jak już wspominaliśmy, przez długi czas grupa przestępców, o której piszemy, zajmowała się fałszywymi giełdami kryptowalut. Codziennie pojawiało się nawet po kilka nowych domen i dziesiątki, jeśli nie setki witryn „wprowadzających”, pełnych sensacyjnych informacji o „zwykłych ludziach”, z którymi każdy z nas mógłby się utożsamiać, którzy nagle, z dnia na dzień, stali się milionerami. Jak im się to udało? Oczywiście ktoś „wtajemniczony” poradził im, by zainwestowali w kryptowaluty. Wystarczyło tylko wejść na stronę, poczytać o tym, jakie to łatwe, wpłacić wpisowe i… to by było na tyle. Przestępca nabierając w kilka dni odpowiednio wiele osób, znikał z ich pieniędzmi, by po jakimś czasie otworzyć kolejną „lukratywną” witrynę. Schemat oszustwa dość szczegółowo opisywaliśmy tutaj.

O jak dużych wolumenach przestępczych kampanii mówimy? Próby „odpukań” z naszej sieci do powiązanych z krypto-scamami stron liczyliśmy w milionach. Widocznie jednak zwrot z „inwestycji” nie był wystarczający, stąd pomysł, by przebranżowić się na „lewego” Facebooka.

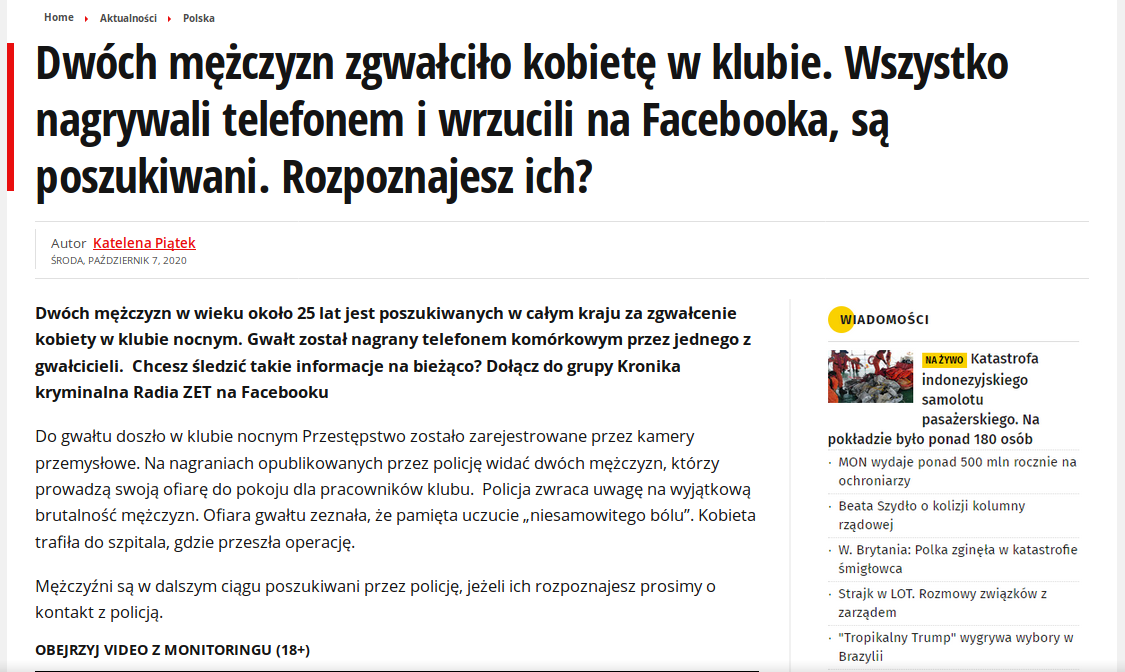

To już klasyczny, znany od lat modus operandi. Najpierw witryna udająca istniejące medium (w tym przypadku onet.pl, oszuści byli na tyle bezczelni, że nawet umieścili adres popularnego portalu w nagłówku strony), na niej wywołująca emocje wiadomość, a na dole sensacyjny film, do wejścia na który potrzebujemy… weryfikacji wieku przez Facebooka. Nie bez przyczyny w tak dziwny sposób wycięliśmy drugiego screenshota – spójrzcie jaki adres pojawia się po najechaniu na link do rzeczonego FB… A tam kolejny standard – panel logowania, wykradanie loginów i haseł, a potem pełen wachlarz aktywności: kradzież tożsamości, szukanie tego samego loginu i hasła na innych serwisach, przejmowanie fanpage’ów (jeśli ofiara miała pecha jakimś administrować), czy też oszustwa „na BLIKa”.

Indicators of Compromise

Dokładniejsza analiza znalezisk w naszej sieci pozwoliła nam znaleźć powiązane z nimi IP. Próba wyszukania witryn, powiązanych z adresem 179.43.149.15 przyniosła nam takie oto wyniki z ostatnich dwóch tygodni:

Czwarty od góry powinien być Wam już znany, bo to właśnie na nim znajdował się opisywany w tym tekście panel logowania. Pozostałe – głównie te w domenie 001www.com w znacznej części były powiązane z kampaniami bitcoinowymi.

Pamiętajcie, przyglądajcie się adresom stron, na które wchodzicie. A jeśli jesteście adminami – zerknijcie na co warto uważać i sprawdźcie, czy opisywane IP też się gdzieś u Was nie odbiło.

Bądźcie bezpieczni.